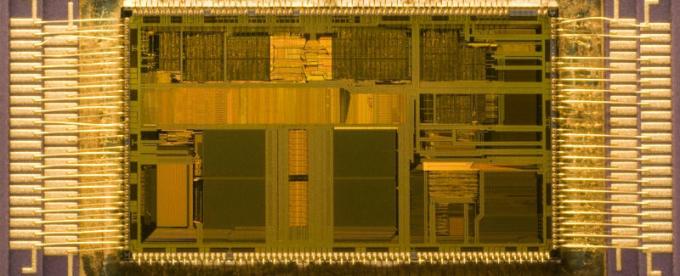

Используя компьютер, вы обычно ожидаете, что угрозы будут исходить в основном на программном уровне. Нам даже не приходит в голову мысль, что само оборудование может быть каналом для вирусов и других видов вредоносного вредоносного ПО.

По правде говоря, хакеры воспользуются любой возможностью проникнуть в вашу систему, и процессоры могут сыграть в этом свою роль. В начале 2018 года в процессорах Intel был обнаружен набор уязвимостей, известных как Meltdown и Spectre. Всего несколько месяцев спустя, 14 марта того же года, компания под названием CTS-Labs обнаружила еще один набор уязвимостей в последней линейке процессоров AMD. Однако на этот раз способ обработки отчетов был несколько более необычным.

Уязвимости

Список из тринадцати уязвимостей, обнаруженных CTS-Labs, можно увидеть в обобщенном виде. в этом отчете.

Они сгруппированы в четыре категории:

- Райзенфолл

- Выпадать

- Мастер ключ

- Химера

Каждая из этих категорий представляет собой метод, который эксплойт будет использовать для получения доступа к защищенной области процессора ЦП, в которой хранятся конфиденциальные данные, такие как пароли и другие учетные данные. Химера кажется наиболее мощной, поскольку позволяет хакерам вводить вредоносный код непосредственно в процессор, делая всю систему полностью уязвимой для атак.

Даже новая технология Microsoft Credential Guard не может защитить от атак такого типа, а это означает, что большинство исправлений программного обеспечения бесполезны, если AMD не решит их напрямую. В случае с Chimera CTS-Labs предполагает, что «не может быть исправлен и [требует] обходного пути.”

“Создание обходного пути может быть трудным и вызывать нежелательные побочные эффекты,»Добавили в компании.

Не совсем понятно, что CTS-Labs подразумевает под обходным путем, но я предполагаю, что они имеют в виду либо написание новый драйвер уровня ядра, который игнорирует часть процессора или создает новые процессоры, которые исправляют эти уязвимости.

Другие категории уязвимостей в сочетании друг с другом могут использоваться для промышленных предприятий. шпионаж со стороны хакера, внедряющего постоянное вредоносное ПО в Защищенный процессор, согласно их белая бумага.

Несколько странностей об этом выпуске

CTS-Labs до того, как они сделали этот отчет, была в значительной степени безымянной охранной фирмой, поэтому важно относиться ко всему с недоверием. Есть еще три фактора, которые вызывают у меня недоумение в отношении этой конкретной компании:

- Они не отправили AMD свой отчет, а вместо этого решили опубликовать его для прессы. Оригиналы этого документа очень сложно найти, и пресса не раскрывает их полностью. (Вот, кстати, технический документ.) AMD также выпустил заявление указывая на это конкретное поведение. “Компания AMD ранее была неизвестна AMD, и мы считаем необычным, что охранная фирма публикует результаты своего исследования. прессе, не предоставляя компании разумного количества времени для расследования и решения Выводы,»Говорится в заявлении.

- Веб-сайт, похоже, был припаркованным доменом с 2012 года, пока не стал более официальным сайтом на 17 января 2018 г.. Их страница «О нас» не существовала до дня, когда они выпустили технический документ для домена с именем «amdflaws.com».

- В Интернете появилось изображение, показывающее, что About Us похож на Catenoid Security, компания, которая утверждает, что когда-то была известна как «Flexagrid Systems, Inc.» который стоит за рекламным ПО CrowdCores. Хотя это может быть ничем.

Это не означает, что информация, предоставленная CTS-Labs, недействительна, но для прозрачности необходимо указать на некоторые вещи.

Стоит ли волноваться?

Тем из вас, кто все еще планирует приобрести чип Ryzen, пусть этот отчет вас не остановит. Да, процессоры вполне могут быть уязвимы для атак, но хакеры по-прежнему зависят от вас, чтобы выявить эти уязвимости. Программное обеспечение, предназначенное для использования ЦП, по-прежнему требует вашей административной поддержки. Теперь, когда мы знаем, насколько уязвимы оба семейства процессоров, вероятно, лучше всего начать осмотрительно относиться к тем приложениям, которым вы предоставляете root-доступ.

Нет, однажды утром вы не проснетесь с новостью о том, что каждая система (включая вашу) подверглась атаке монстра ЦП. Подобные программы все еще требуют вашего одобрения для выполнения. Меры безопасности ЦП просто предназначены для обеспечения отказоустойчивости, сколь бы неэффективны они ни были.

Если вы дадите приложению root-доступ к вашему компьютеру, у вас будут плохие времена, независимо от того, что ваш процессор делает в знак протеста. Есть масса других способов уничтожить вашу систему с корневым доступом, которые вообще не связаны с махинациями процессора.

Это заставляет вас опасаться покупать новый процессор? Расскажите нам об этом в комментариях!

Партнерское раскрытие: Make Tech Easier может получать комиссию за продукты, приобретенные по нашим ссылкам, что поддерживает работу, которую мы делаем для наших читателей.